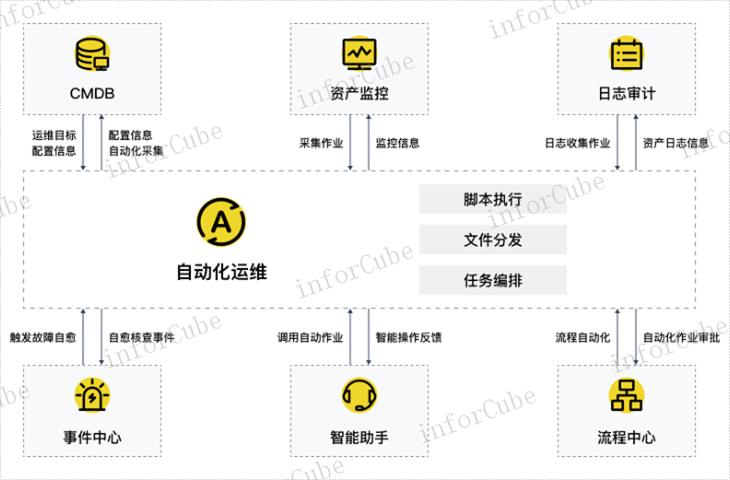

设备全生命周期管理覆盖从采购、部署、运行到退役的全过程。平台记录设备各阶段的关键信息,如保修期限、维护记录、更换部件等。系统支持设置定期保养提醒,确保设备处于良好状态。当设备达到使用年限时,平台提示退役计划。全生命周期管理有助于延长设备使用寿命,降低总拥有成本。工业安全态势感知平台支持对工控协议的深...

- 品牌

- InforCube

- 型号

- SiCAP

- 厂家

- 上海上讯信息技术股份有限公司

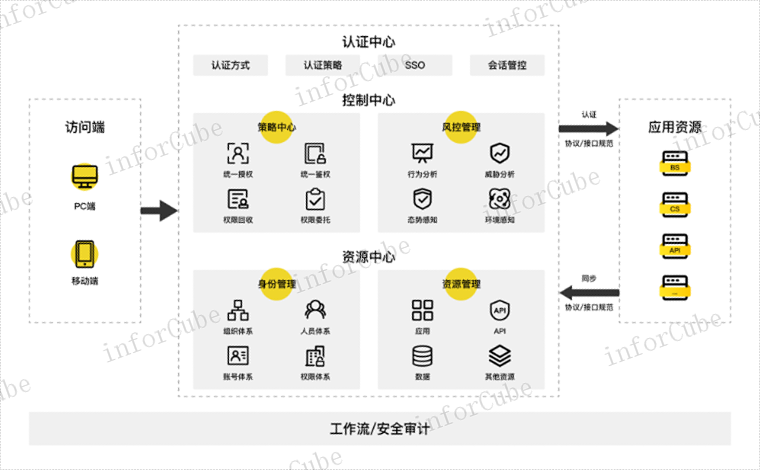

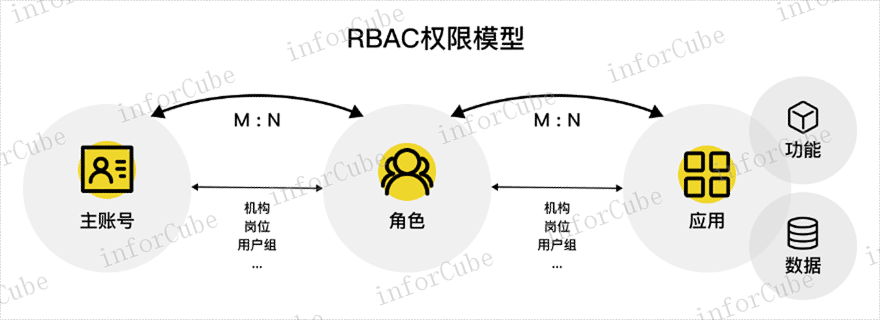

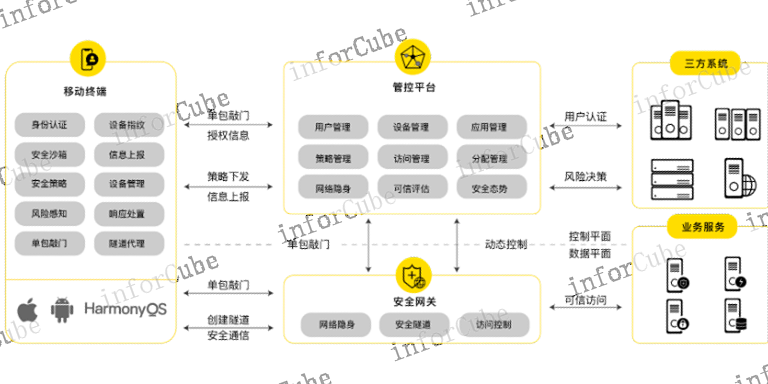

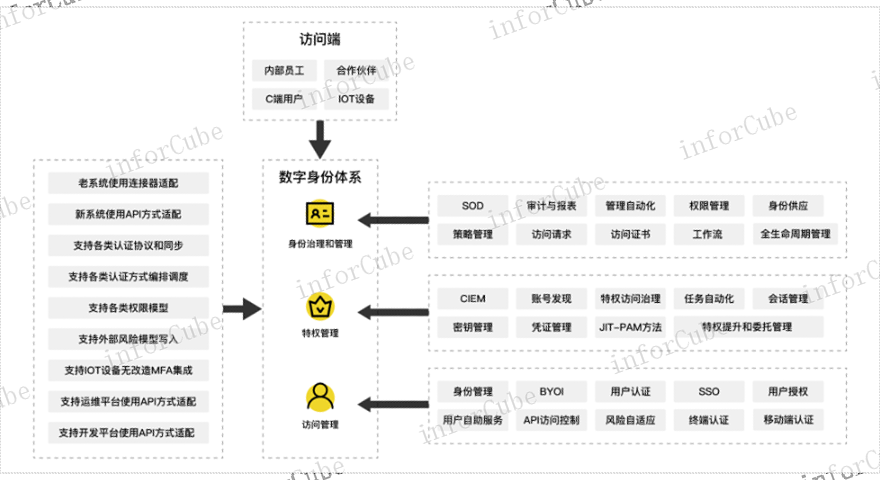

现代IAM的挑战——多云环境与机器身份激增。随着数字化转型的深入,IAM的管辖范围正面临两大扩张挑战。首先是多云/混合云环境,员工和系统需要同时访问AWS、Azure、GoogleCloud及本地数据中心的资源,统一的身份联邦和跨云权限管理变得至关重要。其次是机器身份的指数式增长。在微服务、API经济和物联网时代,应用程序、容器、自动化脚本、IoT设备之间的访问量已远超人机交互。为这些“非人”实体安全地颁发、轮换和管理身份,防止它们成为非法侵入跳板,已成为现代IAM必须解决的、规模空前的新课题。建立闭环的变更管理流程,确保所有对配置项的变更都能实时反馈到CMDB中。用户身份治理

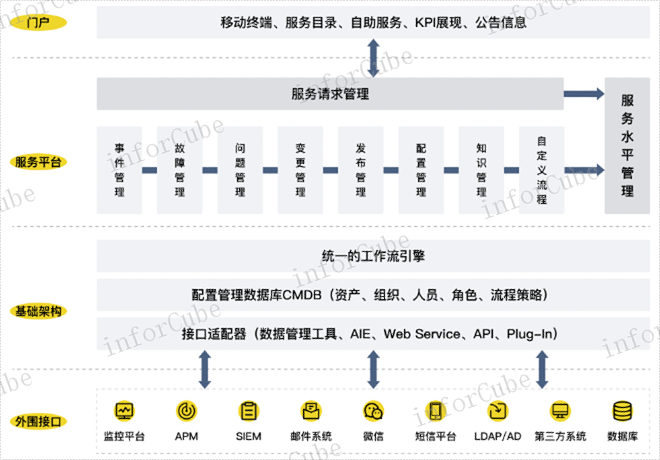

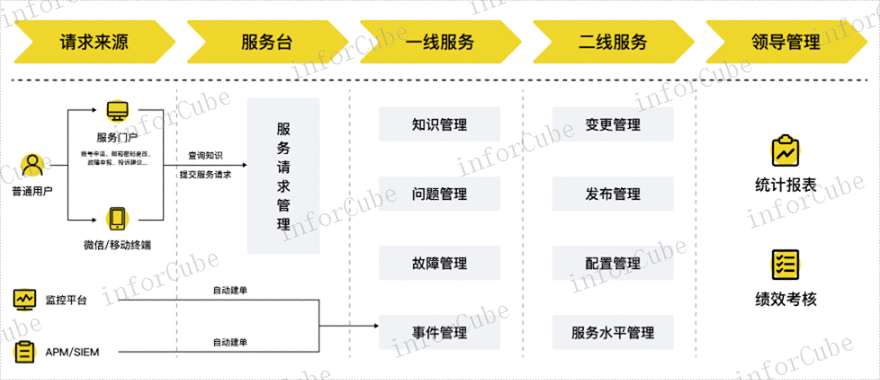

知识管理致力于将分散在个人头脑中的经验、解决方案和信息,转化为企业共享的、可重复利用的知识资产。其关键的载体是知识库,其中存储着已知错误的解决方案、常见的问题解答(FAQ)、标准的操作程序(SOP)、有价值的技术分享等。一个活跃的知识库能赋能前端服务台和用户自助解决常见问题,大幅提升用户的联系解决率(FCR),减少对专业工程师的依赖,同时避免了“重复发明轮子”,是企业学习能力和效率提升的关键,也会进一步提高企业用户的用户体验。特权账号安全问题管理的根本任务是识别并处理引起事件的深层根源,防止其重复发生。

SiCAP-IAM的身份风险管控,利用阈值及数据分析方式对账号的风险情况进行分析,识别出活跃账号、僵尸账号、弱口令账号、孤儿账号等风险账号,通过自动化脚本实现对账号的自动锁定、自动删除等处理操作,同时可以设置事件监控机制,实时监测账号的开通、锁定、密码过期、账号到期等活动,并通过邮件、短信等方式发送风险通知;利用行为分析引擎对用户行为进行实时监控和分析,可识别用户异常访问时间、登录频率异常、登录环境异常、登录次数异常等,从而及时发现潜在的安全风险。同时SiCAP-IAM建立自动化决策引擎,根据异常行为的严重程度和风险评估,自动或手动设置触发相应的响应操作,根据预设策略进行阻断、二次认证或放行等操作,以提高系统的安全性。

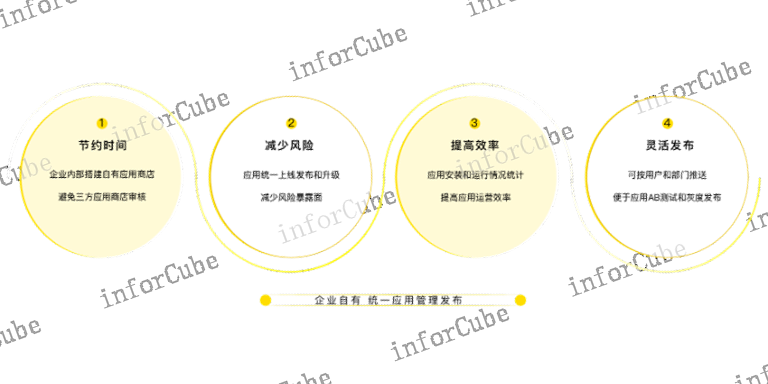

现代ITSM的实施高度依赖于集成化的软件平台(如ServiceNow, Jira Service Management, Zendesk)。这些工具将服务台、流程自动化、知识库、CMDB、仪表盘等功能模块整合在一个统一的系统中。它们通过可视化的工作流引擎自定义流程,通过自动化能力从而减少手动操作,并通过集中的数据存储为管理决策提供实时、数据驱动的洞察。选择合适的工具并发挥其价值,是成功落地ITSM实践的关键赋能因素,能够进一步提高企业的IT服务管理质量和效率。 IT服务连续性管理旨在确保在发生重大服务中断时,能按既定计划重启关键服务。

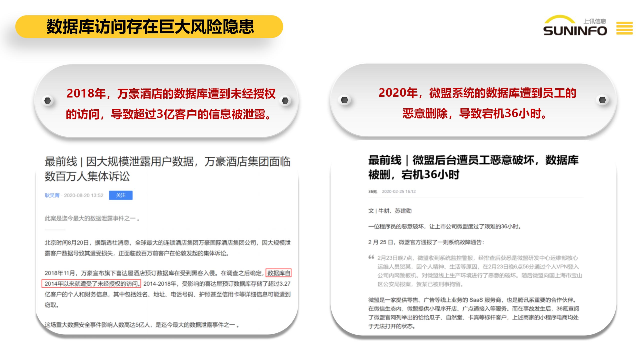

现代特权账号管理已超越简单的密码保管箱概念,演进为一个综合性的技术框架。其能力包括:一、凭据的安全存储与自动化轮换,通过加密库替代明文密码或表格,并定期自动更新密码,切断凭据窃取路径。二、会话管理与审计,对所有特权会话进行全程监控、录像和键盘记录,实现操作的可追溯性与事后审计。三、即时权限,摒弃长期存在的宽泛权限,通过审批工作流动态分配临时、适量的权限,任务完成后自动回收。四、漏洞与凭据发现,自动扫描网络中存在弱口令或未纳入管理的特权账户。这些能力共同构成了一个从发现、保护到监控、审计的完整闭环。对于目标资产的自动识别,有哪些方式可以采用?Identity and Access Management

对云环境和混合IT架构中的特权账号管理需要专门的设计。用户身份治理

作为访问所有关键资产的统一入口,堡垒机自身的安全性至关重要。因此,它必须集成强身份认证机制。除了支持本地账号和对接外部身份源(如Microsoft Active Directory, OpenLDAP)外,现代堡垒机普遍强制要求启用多因素认证(MFA)。用户登录时,除了输入密码,还需提供动态令牌、手机短信/验证码、生物特征等第二种凭证。这确保了即使运维人员的密码不慎泄露,攻击者也无法轻易突破堡垒机这道防线,极大提升了入口安全等级,确保了企业信息资产的安全性。用户身份治理

-

资产运行状况 2025-11-22 01:03:01CMDB——ITIL与IT服务管理的基石。在IT服务管理(ITSM)的领域,尤其是遵循ITIL最佳实践的企业中,CMDB并非一个可选项,而是基石。它像一条无形的丝线,将各个ITIL流程紧密地串联起来。当处理事件管理时,工程师可以通过CMDB识别故障配置项(CI)并分析其影响范围,加速故障排除。在问题...

-

工单处理流程可视化 2025-11-16 00:13:21知识管理致力于将分散在个人头脑中的经验、解决方案和信息,转化为企业共享的、可重复利用的知识资产。其关键的载体是知识库,其中存储着已知错误的解决方案、常见的问题解答(FAQ)、标准的操作程序(SOP)、有价值的技术分享等。一个活跃的知识库能赋能前端服务台和用户自助解决常见问题,大幅提升用户的联系解决率...

-

SSH应用 2025-11-08 01:02:30服务台是ITSM体系面向用户的统一入口和单一联系点(SPOC),其关键的价值在于便捷性、统一性和一致性。用户的所有请求、报告和咨询都通过服务台(如电话、门户网站、邮件、钉钉)提交,避免了“找错人”的混乱。一个有用的服务台不仅是“接线员”,更扮演着“调度中心”的角色:它负责初步诊断、分类、优先级排...

-

统一身份治理 2025-11-04 00:13:57身份治理与合规——证明“谁该访问什么”。对于受严格监管的行业(如金融),企业不仅需要实施IAM,更需要向审计师和监管机构证明其访问治理的合理性与正确性。这便是身份治理(IGA)的范畴。IGA建立在IAM基础之上,重点关注合规性与可审计性。其关键流程包括:访问认证——定期由业务经理确认其下属的访问权限...